[ad_1]

L’entreprise a vu une explosion des appareils Internet des objets (IoT). Aujourd’hui, nous voyons plus d’options de connectivité à la périphérie et la nécessité de placer l’informatique aussi près que possible des données pour obtenir des informations commerciales précieuses. Cela a conduit à la prolifération des appareils IoT et des appareils intelligents connectés à Internet.

Malgré les avantages et l’efficacité de l’utilisation d’appareils IoT à la périphérie, cela peut servir d’angle mort pour les organisations du point de vue de la sécurité. Comment l’IoT est-il utilisé dans l’entreprise et comment peut-il être sécurisé ? Nous examinerons les meilleures pratiques de sécurité importantes et la façon dont une politique de mot de passe sécurisé est primordiale pour la sécurité des appareils.

Que sont les appareils de l’Internet des objets (IoT) ?

En général, l’IoT fait référence aux appareils dotés de logiciels intégrés, de capteurs, d’une connectivité réseau et d’autres technologies, leur permettant d’échanger des données avec d’autres appareils connectés à Internet. Les appareils IoT vont des appareils électroménagers (réfrigérateurs, thermostats, fours, micro-ondes et autres appareils) aux outils industriels, capteurs et machines dans les installations de fabrication. Ces “choses” connectées peuvent collecter et échanger de nombreux types de données.

Avec la prévalence de la connectivité réseau à large bande, des réseaux sans fil et maintenant des réseaux mobiles 5G dans des endroits éloignés, il est désormais possible de connecter n’importe quel appareil au réseau, y compris les appareils IoT. En conséquence, les appareils traditionnellement “stupides” sont en train de passer aux “appareils intelligents” avec la possibilité d’être connectés à Internet.

Les appareils IoT sont particulièrement courants dans les secteurs de la santé et de la fabrication, où les opérations et les données critiques pour l’entreprise transitent par des appareils connectés à Internet tels que des moniteurs, des tablettes, des scanners, etc.

Pourquoi l’IoT révolutionne-t-il la collecte de données pour les entreprises ?

Lorsque vous pensez aux capacités des appareils IoT et aux possibilités de collecte et d’échange de données, cela ouvre un tout nouveau monde d’opportunités pour les entreprises d’exploiter la puissance de la collecte de données.

Avec les appareils IoT, le monde dans lequel nous vivons et travaillons devient “hyperconnecté” de sorte que littéralement tout ce qui nous entoure peut collecter des données et communiquer ces données à analyser. Pour les entreprises, cela signifie que les capteurs de collecte et d’analyse de données peuvent être situés partout et sur tout, donnant des informations en temps réel disponibles pour analyse par les plateformes de big data.

Les entreprises réalisent les avantages et la valeur provenant des appareils IoT, notamment :

- Les entreprises peuvent améliorer leur productivité et leur efficacité grâce aux informations tirées des appareils connectés à l’IoT

- Les entreprises peuvent collecter des informations basées sur les données pour aider à prendre des décisions commerciales

- Il aide les entreprises à réaliser le plein potentiel de leurs sources de revenus et à développer de nouveaux modèles de revenus

- Il permet de connecter facilement le monde physique au monde numérique, ce qui contribue à stimuler l’innovation, l’agilité, l’efficacité et de nouvelles compréhensions des modèles de données

Les appareils IoT fonctionnent main dans la main avec des algorithmes modernes d’apprentissage automatique permettant d’analyser très rapidement la masse de données collectées, permettant aux entreprises d’extrapoler des informations commerciales intelligentes. De plus, les données analysées permettent de gagner en visibilité sur les statistiques, les KPI et d’autres mesures. Ceux-ci peuvent être utilisés pour identifier des anomalies avec les performances de l’équipement ou envoyer des alertes en fonction de différents seuils configurés.

Architecture de l’IdO

Quelle est l’architecture des systèmes IoT, et quels matériels, services et applications comprend-elle ? Aujourd’hui, les systèmes IoT modernes incluent une combinaison des éléments suivants :

- Réseaux sans fil – Les réseaux sans fil sont la plate-forme de connectivité pour les systèmes IoT et permettent de placer des appareils intelligents et des capteurs IoT partout où les réseaux sans fil peuvent atteindre

- Emplacements de la base de données du cloud ou du centre de données privé – Les emplacements de la base de données du cloud ou du centre de données privé stockent la masse d’informations et de données de télémétrie générées, capturées et communiquées par l’appareil IoT

- Capteurs matériels – Les capteurs matériels collectent des données à partir d’un large éventail de systèmes en fonction de l’appareil, du cas d’utilisation et d’autres aspects

- Appareils intelligents – Les appareils intelligents sont traditionnellement des appareils “stupides” qui effectuent diverses tâches qui ont maintenant des capteurs intelligents intégrés et ont maintenant la capacité de se connecter à des réseaux sans fil pour transmettre les données collectées

- Moteurs de calcul – Les moteurs de calcul ont pour but d’analyser et de fournir des informations intelligentes à partir des données brutes collectées à partir des appareils IoT et des capteurs matériels.

Implications pour la sécurité de l’IdO

Alors que l’IoT est une technologie incroyablement puissante dont les organisations peuvent bénéficier, les entreprises font bien de considérer les implications de sécurité de l’IoT car cela se rapporte à leur posture de sécurité globale. Quels sont les défis de sécurité actuels auxquels sont confrontées les entreprises avec la mise en œuvre d’appareils IoT ?

- Mauvaise configuration et mauvaise gestion des mots de passe

- Gestion des vulnérabilités et des correctifs

- Attaques DDoS

- Manque de sécurité physique

- Protocoles non sécurisés

1. Mauvaise configuration et mauvaise gestion des mots de passe

L’un des principaux défis des implémentations d’appareils IoT est la mauvaise configuration et la mauvaise gestion des mots de passe. De nombreux appareils et capteurs IoT peuvent utiliser par défaut une configuration “ouverte” et non sécurisée prête à l’emploi. Il comprend souvent un très mot de passe “par défaut” faible partagé entre tous les appareils IoT du même modèle/fournisseur. Cela peut également inclure l’utilisation par défaut de protocoles de communication non sécurisés ou d’options de connectivité dangereuses activées par défaut, telles que telnet, FTP et autres.

Les organisations doivent s’assurer qu’elles reconfigurent correctement les “valeurs par défaut” pour des configurations d’appareils plus sécurisées. L’intégration des appareils IoT avec l’authentification LDAP fournit une configuration beaucoup plus sécurisée permettant à l’authentification des appareils IoT de s’aligner sur les politiques de mot de passe Active Directory de l’entreprise et d’être contrôlée de manière centralisée. Les administrateurs doivent remplacer les mots de passe par défaut par des mots de passe forts et uniques pour les appareils locaux ou les désactiver complètement.

2. Vulnérabilités et gestion des correctifs

Les vulnérabilités présentent des défis supplémentaires liés aux appareils IoT. Comme d’autres systèmes technologiques avec une combinaison spécifique de matériel et de logiciels, des vulnérabilités peuvent survenir en fonction des logiciels hérités, de la sécurité des micrologiciels et des vulnérabilités du jour zéro.

Les équipes de sécurité informatique doivent mettre en place un calendrier de correctifs de routine pour leurs divers appareils IoT ou d’autres contrôles de compensation afin de réduire le risque posé par l’exécution de logiciels obsolètes si de nouveaux correctifs logiciels causent des problèmes d’interopérabilité entre les systèmes hérités.

3. Attaques DDoS

Un problème de sécurité majeur posé par les appareils IoT est leur utilisation dans l’amplification des attaques DDoS. Les attaques DDoS, ou attaques par déni de service distribué, utilisent des groupes massifs de systèmes compromis pour submerger les défenses de sécurité du réseau telles que les pare-feux de périmètre pour perturber ou “refuser” le trafic.

En raison de leurs “valeurs par défaut” notoirement non sécurisées, y compris les mots de passe par défaut, les appareils IoT sont une cible facile pour la prise de contrôle par des attaquants malveillants qui les utilisent dans des attaques DDoS massives pilotées par des botnets. Selon un rapportles attaques DDoS dépassaient 4 Tbps (térabits par seconde) dans une analyse de plus de 10 000 attaques DDoS recueillies auprès des FAI du monde entier.

4. Manque de sécurité physique

Les appareils IoT sont souvent situés dans des zones qui peuvent manquer de sécurité physique (installations de fabrication, entrepôts, ateliers, couloirs d’hôpitaux, etc.). Supposons qu’un attaquant puisse accéder physiquement à un appareil IoT. Dans ce cas, ils peuvent contourner la sécurité intégrée de l’appareil, compromettre l’appareil, charger des logiciels malveillants ou d’autres portes dérobées dans le système.

Les organisations doivent penser à la sécurité physique des appareils IoT et également renforcer la sécurité de leurs données avec le cryptage et d’autres meilleures pratiques pour une approche de sécurité « en couches » efficace.

5. Protocoles non sécurisés

Les protocoles non sécurisés sont l’un des défauts qui peuvent poser des risques de sécurité pour les entreprises. Comme un mot de passe par défaut faible, les protocoles par défaut faibles, tels que HTTP par rapport à HTTPS, peuvent permettre aux attaquants d’intercepter le trafic ou d’effectuer une “espionnage” du réseau pour voir facilement les données sensibles communiquées sur le réseau.

Les entreprises doivent s’assurer qu’elles désactivent les protocoles par défaut faibles et n’activent et n’utilisent que des protocoles sécurisés pour la communication entre les appareils IoT.

Renforcez la sécurité des mots de passe IoT avec Specops

L’intégration de l’authentification des appareils IoT est un excellent moyen de renforcer la sécurité des mots de passe IoT. Cependant, cela suppose que vous disposiez d’une politique de mot de passe Active Directory robuste et sécurisée pour contrôler et sécuriser efficacement vos mots de passe AD. Par défaut, les services de domaine Active Directory (AD DS) ont des contrôles intégrés minimaux dans le cadre des stratégies de mot de passe AD par défaut disponibles.

La politique de mot de passe Specops renforce les capacités d’Active Directory Politiques de mot de passe pour augmenter la sécurité des mots de passe et la position globale de cybersécurité de votre organisation, y compris les appareils IoT intégrés à AD. En outre, il ajoute des fonctionnalités de sécurité de mot de passe manquantes pour aider à protéger votre organisation contre de nombreux types d’attaques, y compris les mots de passe piratés.

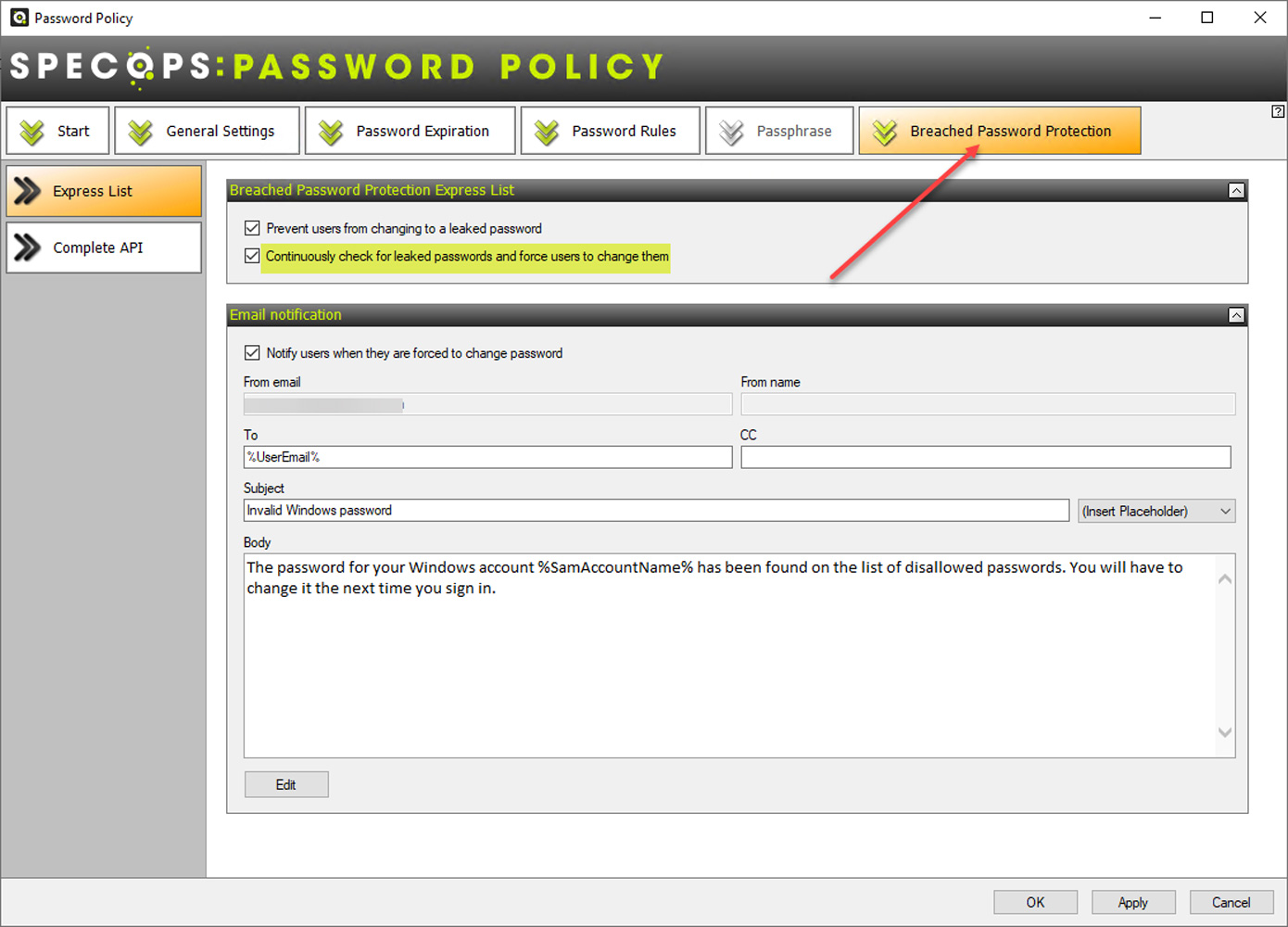

Les organisations peuvent commencer à protéger les mots de passe de leurs utilisateurs avec Breached Password Protection en quelques clics seulement dans les paramètres de configuration de la politique de mot de passe Specops. Avec la vérification continue des mots de passe divulgués et l’obligation pour les utilisateurs de les modifier, vous pouvez tirer parti de l’intelligence améliorée du pot de miel de Specop Password Policy pour les mots de passe violés les plus tardifs disponibles.

Emballer

Les appareils IoT apportent des capacités et des avantages passionnants aux entreprises, leur permettant de capturer, de traiter et d’obtenir des informations à partir de données en temps réel collectées à la périphérie. Cependant, les organisations feraient bien de prendre en compte les implications de sécurité des appareils IoT, y compris les mots de passe faibles configurés par défaut.

L’intégration d’appareils IoT à Active Directory offre de nombreux avantages pour la sécurisation de l’infrastructure IoT, notamment des politiques de mot de passe Active Directory centralisées. Cependant, les entreprises doivent d’abord s’assurer que leurs mots de passe Active Directory sont protégés contre les menaces modernes de sécurité des mots de passe, telles que les mots de passe piratés. La politique de mot de passe Specops renforce la sécurité des politiques de mot de passe Active Directory par défaut, leur permettant d’être protégées contre les menaces telles que les mots de passe violés, les mots de passe incrémentiels et le bourrage d’informations d’identification.

En savoir plus sur la politique de mot de passe Specops et voyez comment cela peut aider votre entreprise à renforcer votre stratégie de sécurité par mot de passe.

Sponsorisé par Forces spéciales

[ad_2]

Source link